Tor est un réseau entendant préserver l’anonymat de ses utilisateurs et services sensibles. Pour cela, il implémente une sécurité rigoureuse qui se doit de faire face à toutes les attaques possibles et réalisables par des acteurs aux ressources élevées. Les attaques de fingerprinting, de corrélation, de congestion et de Raptors sont les plus réalistes et les plus nuisibles à l’encontre du réseau. Elles reposent toutes sur de l’analyse de trafic. Les évolutions de Tor montrent l’importance de ces attaques par des implémentations de mécanismes de protection au fil des années, sans lesquelles il n’aurait subsisté. Cependant, les principes cités dans ce papier peuvent être repris à l’avenir dans un monde où les sources de menace gagnent en puissance et en intérêt à attaquer le réseau.

INTRODUCTION

La « désanonymisation ». Son objectif est de rendre identifiable quelqu’un qui était anonyme auparavant. Parmi d’autres types d’attaques (attaques de censures, attaques de perturbation réseaux. . .) elles représentent la plus grande menace contre le réseau Tor en raison de leur confrontation directe avec l’essence même de ce dernier. Pourquoi utiliserait-on un réseau anonyme si c’est pour être retrouvé ? Nous allons distinguer le sujet en trois thématiques principales afin de comprendre l’ensemble des enjeux qui concernent la déanonymisation de Tor, ses utilisateurs et ses services.

Dans un premier temps, nous présenterons la protection offerte par Tor. Ce réseau possède en effet des caractéristiques spécifiques qui sont nécessaires pour comprendre comment il fonctionne. Ses utilisateurs et leurs motivations constituent la force de Tor. Ils le font évoluer et laissent voir le caractère incrémental des versions du réseau, derrière lequel se cachent des failles ayant parfois été exploitées, mais aussi des composants du réseau vulnérables.

Dans un deuxième temps, nous identifierons l’écosystème de la menace. De par son utilisation parfois au détriment des lois, Tor constitue une cible pleine d’intérêt pour des acteurs spécifiques. En analysant leurs ressources et leurs intérêts, il devient plus facile de suivre voire de prévoir leurs agissements à l’encontre du réseau.

Enfin, dans un troisième et dernier temps, nous présenterons des techniques d’attaque ayant été conduites sur Tor. La connaissance des attaques passées améliore la protection contre la menace actuelle et permet l’amélioration de la sécurité du réseau. Cependant, dans le cadre de l’anticipation des techniques d’attaque émergentes, cette connaissance s’avère moins cruciale. Les attaques se complexifient et tendent à viser des composants toujours différents : tout est potentiellement vulnérable.

MÉTHODOLOGIE DE RECHERCHE

Nous avons élaboré une démarche de recherche bibliographique. Cette dernière, longue à déterminer, s’est révélée cruciale dans l’efficacité de notre recherche. Notre démarche nous a permis d’épurer nos résultats au fur et à mesure selon des critères issus d’une réflexion basée sur les besoins de notre sujet. De cette façon, les documents sélectionnés font foi de pertinence, fiabilité et ne sont pas en grand nombre, ce qui est également très important lors d’une recherche.

En effet, nous avons privilégié les recherches scientifiques puisqu’elles permettent l’affinement de l’expérimentation afin d’obtenir progressivement une réponse à un sujet, et en avons choisi huit à analyser. Ainsi, nous pensons qu’elles sont nécessaires pour comprendre les processus qui sous-tendent à la solution The Onion Router et participent à sa sécurité.

De plus, nous avons naturellement opté pour des ressources moins théoriques mais plus réalistes comme le site officiel de la solution The Onion Router. En effet, ce dernier est le plus apte à décrire le fonctionnement et les objectifs de l’utilisation du réseau. Aussi, nous avons repéré le site mondialement connu TheHackerNews pour sa pertinence d’information sur les nouvelles de la cybersécurité

LA PROTECTION OFFERTE PAR TOR

Présentation de Tor

Tor est un réseau décentralisé et anonyme qui vise à protéger la vie privée de ses utilisateurs et services [12]. Il est créé au milieu des années 90 par des employés de l’United States Naval Research Laboratory par le mathématicien Paul Syverson et les informaticiens Michael G. Reed et David Goldschlag. Il a pour objectif la protection des communications contre les écoutes et analyses de trafic. Lancé pour la première fois en 2002, il gagne en intérêt et voit sa communauté se former à partir de 2006, regroupant une organisation à but non lucratif, des associations et utilisateurs en tout genre. Ce réseau spécial permet d’accéder à une partie cachée d’Internet et offre un anonymat par des principes spécifiques, dont le célèbre « routage en oignon ».

D’autres réseaux suivant le même principe existent, comme I2P (Invisible Internet Project) [8] par exemple, mais la référence dans ce domaine reste Tor, de par sa notoriété et son caractère premier dans une société poussée par Snowden.

Le routage en oignon

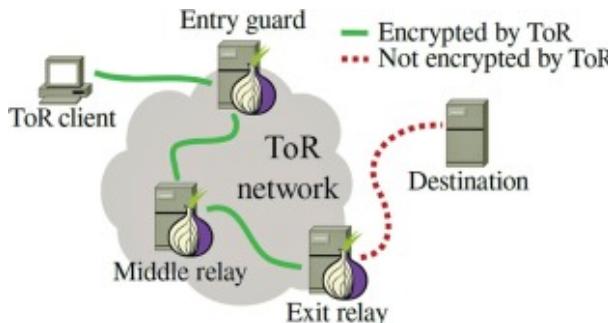

Le réseau Tor utilise l’infrastructure de l’Internet pour transmettre les données, mais au lieu d’emprunter les chemins habituels, il les fait passer à travers un ensemble de nœuds [12]. Lorsqu’un utilisateur souhaite accéder à un site web, son trafic Internet est intercepté par un proxy local installé sur sa machine. Ce proxy établit un chemin aléatoire, appelé circuit, à travers une série de relais répartis dans le monde entier. Voici une explication claire des composants du réseau Tor :

- Nœud d’Entrée/Garde (Entry Node/Guard) : Il s’agit du relais du réseau Tor auquel le client se connecte directement. Il connaît donc l’adresse IP de l’utilisateur. Les relais de garde sont des nœuds d’entrée spécifiques qui sont sélectionnés comme points d’entrée de confiance pour réduire les risques d’attaques de dé-anonymisation.

- Nœud de Sortie (Exit Node) : Il s’agit du dernier saut du circuit Tor. Il connaît donc l’adresse IP du serveur de destination auquel l’utilisateur accède via le réseau Tor.

- Proxy en Oignon (OP) : C’est un logiciel installé sur l’appareil de l’utilisateur. Il permet la communication avec les serveurs de répertoire (Directory Servers), établit des connexions dans le réseau Tor et gère les connexions des applications de l’utilisateur. Dans cet article, le terme “client Tor” fait également référence à l’OP.

Lorsqu’un utilisateur souhaite accéder à un site web ou à un service, l’OP client sélectionne trois relais (nœud d’entrée, nœud intermédiaire et nœud de sortie) pour former un circuit. Chaque relais ne connaît que le relais précédent et le relais suivant dans le circuit, ce qui ajoute des couches de chiffrement aux communications et garantit l’anonymat de l’utilisateur. Le chiffrement joue un rôle essentiel dans le fonctionnement de Tor.

Avant d’être transmises par le proxy au nœud d’entrée du circuit, les données sont chiffrées à plusieurs reprises en utilisant les clés publiques des relais du circuit. Chaque relais ne peut déchiffrer qu’une seule couche de chiffrement, ce qui garantit que les paquets de données restent confidentiels tout au long du parcours. Le dernier relais du circuit déchiffre la dernière couche de chiffrement et transmet les données en clair au serveur final. Cela signifie que, théoriquement, une écoute pourrait se produire entre le nœud de sortie et le destinataire.

Fig. 1. Schéma de routage en oignon

Le routage en oignon représente un pilier de la sécurité de Tor, mais présente ses limites, c’est pour cette raison qu’il est complété par d’autres mécanismes implémentés au fil des années.

Les réseaux autonomes (AS) et les points d’échange Internet (IXP)

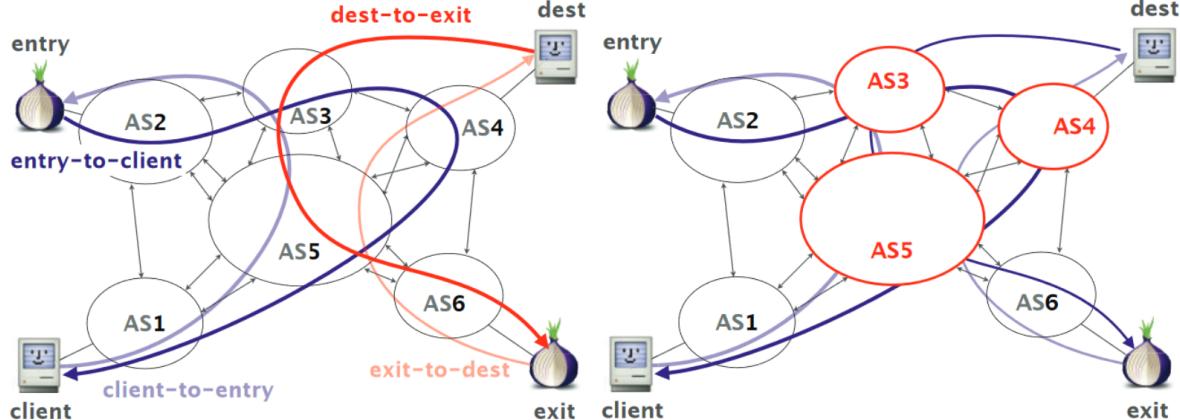

Les systèmes autonomes et les points d’échange Internet jouent un rôle crucial dans la solution Tor pour assurer l’anonymat et la sécurité des utilisateurs.

Les AS sont de grands réseaux ou groupes de réseaux qui ont une politique de routage unifiée (cela réfère à une approche cohérente et unifiée pour le transfert des données à travers les réseaux de l’AS). Chaque ordinateur

ou périphérique connecté à Internet est connecté à un AS. La référence [3] nous précise que si un adversaire peut contrôler un ou plusieurs AS, cela signifie qu’il peut observer tout le trafic entrant et sortant de ces AS. Cela pose une menace potentielle pour l’anonymat des utilisateurs, car l’adversaire peut essayer de corréler le trafic à des emplacements distincts et ainsi identifier l’utilisateur et sa destination.

Les IXP, quant à eux, sont des points physiques où les entreprises d’infrastructure Internet se connectent pour échanger du trafic Internet entre les AS. Ces points d’échange permettent aux AS de s’interconnecter et d’échanger du trafic directement, généralement à moindre coût ou avec une amélioration des performances par rapport à l’envoi via un fournisseur de trafic en amont. Les IXP peuvent être utilisés par les adversaires pour observer et corréler le trafic entre les AS, augmentant ainsi les possibilités de désanonymisation des utilisateurs.

Services oignon

Les services “oignons” (aussi appelés services “cachés”) sont les services uniquement accessibles sur Tor [11]. Ils sont inaccessibles sur le clearnet (partie visible d’internet), et donc “cachés”. Ils font partie intégrante de l’ADN de Tor, puisque c’est un réseau qui vise à protéger l’anonymat de ses utilisateurs, bien sûr, mais également de ses serveurs web. Ainsi, les services oignons possèdent les caractéristiques suivantes :

Ils permettent en premier lieu le secret de l’adresse IP du service, rendant difficile pour les attaquant la censure ou l’identification des opérateurs.

En second lieu, le chiffrement de tout trafic entre les usagers Tor et les services oignons permet un secret des communications.

En troisième et dernier lieu, la génération automatique de l’adresse d’un service oignon autorise les opérateurs à ne pas avoir à acheter de nom de domaine. Chaque service oignon possède un “descriptor”, document signé (avec la clef privée du service) qui recense les informations nécessaires pour le contacter : sa clef publique et les informations de ses “introduction points”.

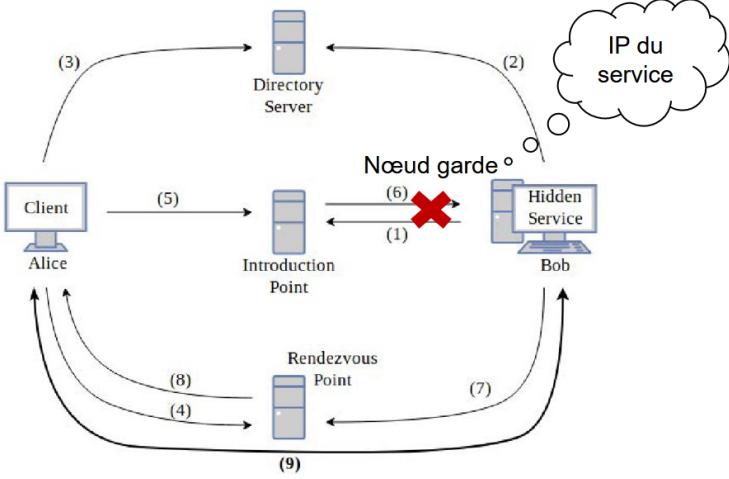

Fig. 2. Schéma illustrant l’établissement de connexion à un service caché/oignon. [10]

En effet, pour contacter un service oignon, un client envoie un paquet de demande de connexion à un des nœuds d’introduction dudit service. Ce paquet contient des informations sur un point de rendez-vous (relais

Tor) et un secret qui seront ensuite utilisés pour dialoguer. Dans le cas où le service accepte la connexion, il joint également le point de rendez-vous et transmet lui aussi le secret. Les circuits sont anonymisés, les interlocuteurs authentifiés ; l’échange peut commencer.

L’utilisation de Tor

L’article [2] fournit une analyse de l’utilisation de Tor et met en évidence des statistiques clés sur l’utilisation de Tor, des données sur la nature des utilisateurs, leur utilisation du réseau et leur implantation géographique. Le protocole HTTP représente près de 35 % de la bande passante, ce qui est logique étant donné son utilisation généralisée pour le transfert d’images, de textes, de vidéos, etc. En revanche, BitTorrent arrive en deuxième position avec 25 %, indiquant une charge importante imposée par ce protocole sur le réseau Tor. Par ailleurs, l’utilisation de protocoles non sécurisés tels que FTP et telnet est très faible.

| Protocol | Packets (Millions) | Size | Flows (Thousand) |

|---|---|---|---|

| HTTP | 185.7 (34.31%) | 136 GB (36.44%) | 4735 (68.57%) |

| BitTorrent (clear) | 136.8 (25.27%) | 93 GB (24.92%) | 320.5 (4.64%) |

| SSL | 28.5 (5.26%) | 20 GB (5.37%) | 126 (1.83%) |

| Others P2P/ file sharing | 5.7 (1.07%) | 4.4 GB (1.17%) | 15 (0.22%) |

| Insecure (ftp, telnet, email, etc.) | 1.3 (0.26%) | 1.2 GB (0.32%) | 6 (0.09%) |

| Instant Messaging | 6.5 (1.22%) | 972 MB (0.26%) | 119 (1.72%) |

| Well-known (other recognized protocols) | 18.2 (3.37%) | 22.6 GB (6.04%) | 1173 (16.99%) |

| “Unknown” | 158 (29.21%) | 95 GB (25.47%) | 410 (5.94%) |

| Total | 541.5 | 373.6 GB | 6905 |

Fig. 3. Utilisation de Tor en 2010. [2]

Une autre analyse géopolitique a été effectuée en enregistrant 7575 clients uniques provenant de 100 pays différents sur une journée. Il a été constaté que 70 % des clients provenaient de seulement 10 pays, principalement en Europe, aux États-Unis et en Russie. Cette répartition peut s’expliquer par la forte utilisation d’Internet dans ces pays développés et par l’application croissante de lois sur le droit d’auteur et la lutte contre le piratage. Il convient de noter que ces chiffres peuvent avoir évolué en raison de la croissance numérique depuis 2010 et des restrictions imposées dans certains pays. Il est également intéressant de noter que la Chine ne représente que 5,8 % des clients, malgré sa grande censure du trafic Internet. Ce faible pourcentage peut être attribué au blocage des connexions Tor par les gouvernements de certains pays.

L’article [14] indique par exemple plus de 300 000 utilisateurs de Tor en Russie pour contourner la censure du gouvernement. Datant de fin 2021, on imagine que ces chiffres ont largement augmenté avec la guerre en Ukraine.

Les utilisateurs, répartis donc dans plusieurs zones géographiques, poursuivent des objectifs différents. Ils peuvent être des journalistes, services de polices, militants politiques, censurés, simples internautes souhaitant préserver leur vie privée. . . Mais une garantie d’anonymat attire forcément les acteurs malveillants, qui profitent du réseau pour conduire leurs activités illégales de vente de drogue ou d’autres business illicites.

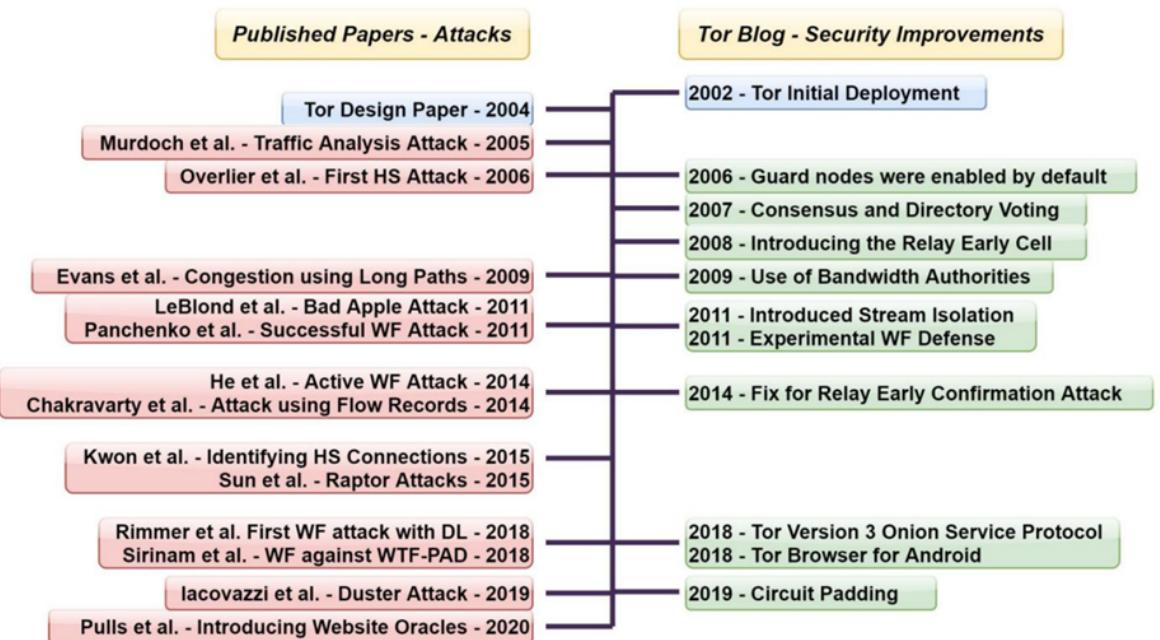

Évolutions de la sécurité de Tor

Au fil des années, des progrès significatifs ont été réalisés en matière de sécurité pour contrer les attaques de désanonymisation. En effet, grâce à la référence [4], nous comprenons que les chercheurs se sont engagés à renforcer l’anonymat des utilisateurs en améliorant la sécurité du réseau Tor et en résolvant les vulnérabilités connues. De plus, le réseau Tor s’est considérablement élargi au fil du temps, rassemblant ainsi une communauté croissante de participants qui ont contribué à la recherche de vulnérabilités et ont permis d’apporter des améliorations significatives en termes de sécurité.

Fig. 4. Quelques améliorations de sécurité et importantes attaques de désanonymisation au fil des années. [4]

Voici quelques améliorations importantes :

- Les services cachés de Tor (présentés précédemment).

- Mécanismes de défense contre le trafic sortant malveillant. Tor a mis en place des mécanismes pour détecter et bloquer les nœuds de sortie malveillants ou compromis. Cela aide à réduire les risques de désanonymisation par des nœuds malveillants qui tentent d’intercepter le trafic sortant.

- Isolation des circuits. L’ajout de l’isolation des circuits dans Tor a permis de renforcer la protection contre les attaques de corrélation. Cette fonctionnalité isole les flux de données de chaque site web ou service en les faisant passer par des circuits distincts, réduisant ainsi la possibilité de corrélation entre différentes activités en ligne.

- L’ajout de cellules de padding marque une avancée significative dans l’histoire de Tor. Il consiste en l’ajout de cellules de padding au début de leurs circuits d’introduction et de rendez-vous. De cette manière, le trafic reconnaissable de ces deux types de circuit s’apparente plus à un trafic usuel. Cette mesure de protection montre une vraie pertinence contre les analyses de trafic.

IDENTIFICATION DE L’ÉCOSYSTÈME DE LA MENACE

Les attaquants et leurs motivations

D’après les informations collectées, les utilisateurs de Tor se classent en plusieurs catégories, dont : les minorités réprimées, les journalistes et les criminels. Ces populations spécifiques attirent des acteurs particulièrement intéressés et menaçants. Parmi ces derniers, nous identifions deux catégories particulières : les organisations criminelles et les Etats. Malgré des motivations différentes, ils partagent les caractéristiques du groupe organisé et d’un ensemble conséquent de ressources. . . Mais surtout, ils partagent la volonté de déanonymiser des utilisateurs ou des services cachés de Tor.

Les Etats peuvent eux poursuivre des objectifs de censure, de politique, de répression ou encore de démantèlement de réseaux criminels.

Les organisations criminelles, elles, sont appâtées par les gains financiers et la préservation de leur structure.

Chacun de ces acteurs représente une menace pour Tor, et chacun des objectifs poursuivis une raison de déanonymiser des utilisateurs ou des services cachés externes à l’opération qu’ils effectuent.

La référence [5] présente une menace ayant réellement attaqué Tor : le FBI. Derrière cet acronyme se cache le principal service fédéral de police judiciaire des Etats-Unis. Il possède des ressources très importantes et un intérêt particulier pour certains services cachés particulièrement sensibles. En 2009, il recrute Matthew J. Edman, un membre du Tor Project, pour développer un virus permettant de déanonymiser des utilisateurs de Tor : Torsploit. Ce dernier a été utilisé dans le cadre d’opérations de mise en arrêt de services cachés impliqués dans la vente de stupéfiants ou la pornographie inflantile. Les opérations connues contre Tor sont “Operation Torpedo” en 2011 contre la pornographie infantile, et “Silk Road” en 2013 contre le marché noir.

Un second exemple publié par The Hacker News [6] et le blog Korben [1] met en évidence la censure exercée par les États russe et chinois sur leurs populations. Ces derniers cherchent à bloquer l’accès à Tor pour contrôler l’information et empêcher les utilisateurs d’éviter la surveillance. Cela se traduit par des blocages de l’infrastructure de Tor et l’interception du trafic. De plus, l’utilisation de Tor est parfois stigmatisée, ce qui peut conduire à une surveillance supplémentaire et à des répercussions sociales négatives pour les utilisateurs légitimes. Les conséquences de la censure de Tor sont significatives, restreignant la liberté d’expression, l’accès à l’information et la protection de la vie privée en ligne.

Évolution des menaces

L’évolution de l’intelligence artificielle, des automatisations, des censures des États et des lois représente une menace persistante pour la sécurité et la confidentialité des utilisateurs de Tor. Les capacités des IA continuent de s’améliorer et représente une réelle menace entre les mains des adversaires pour attaquer et compromettre le réseau Tor.

Les automatisations croissantes pourraient permettre des attaques plus rapides et plus efficaces contre les utilisateurs de Tor.

De plus, les censures des États et les lois restrictives peuvent imposer des contraintes supplémentaires sur l’accès à Tor, limitant ainsi la liberté d’expression et l’accès à l’information pour les utilisateurs.

Il est donc crucial de surveiller et d’anticiper ces évolutions, en mettant en place des mesures de sécurité renforcées pour protéger les utilisateurs de Tor contre ces menaces en constante évolution.

CONNAISSANCE DES TECHNIQUES D’ATTAQUE

Taxonomie des attaques

L’une des principales motivations pour attaquer Tor est la désanonymisation. Les attaques de ce type peuvent exploiter des vulnérabilités dans le réseau, analyser le trafic, corréler des données ou même manipuler les nœuds Tor.

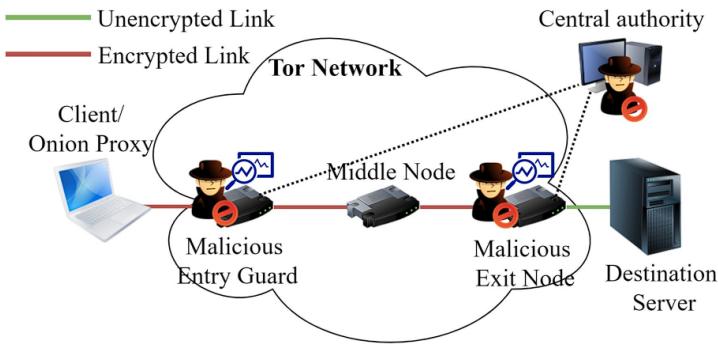

Grâce à la référence [4], nous retenons une différenciation des attaques en fonction des ressources manipulées par l’attaquant.

La première catégorie nécessite un « nœud d’entrée ou de sortie corrompu ». Elle est lancée par un attaquant qui contrôle un seul nœud Tor. Cependant, en raison de son architecture complexe, le succès d’une attaque de désanonymisation avec un seul composant pris en considération est peu probable.

La deuxième méthode nécessite le contrôle des nœuds d’entrée et de sortie du circuit. Cette configuration est très complexe, à moins que l’attaquant ne soit une entité mondiale ou une organisation criminelle très ingénieuse. Les évolutions du réseau permettent néanmoins à ce dernier de se protéger efficacement face à ce genre de menace. Cependant, une attaque répétée dans le temps peut toujours fonctionner même si elle a une faible probabilité de fonctionner. La troisième catégorie d’attaque nécessite de posséder un ou plusieurs « AS et/ou IXP ». De plus,

Fig. 5. Contrôle des noeuds d’entrée et de sortie du circuit. [4]

toutes les catégories d’attaques peuvent être exploitées à travers des AS mais ils en existent qui sont spécifiques à cette ressource. Lorsqu’un adversaire contrôle au moins un AS/IXP, il peut désanonymiser les utilisateurs de Tor en analysant le trafic de ces réseaux.

En plus de la différenciation des attaques en fonction des ressources nécessaires, il est possible de les classifier selon leur mode actif ou passif. L’adversaire peut en effet observer passivement le trafic du réseau ou manipuler activement le trafic.

| Ressources Nécessaires | Attaque (mode) |

|---|---|

| Noeud d’entrée ou de sortie corrompu | Attaques de fingerprinting (passif) |

| Noeud d’entrée et de sortie corrompu | Attaques de corrélation (passif) |

| AS et/ou IXP | Attaque de Raptor (actif) |

| AS et/ou IXP | Attaque de congestion (actif) |

Table 1. Taxonomie des attaques

Registre des attaques

Attaque de fingerprinting

Dans une attaque de fingerprinting, un adversaire exploite les caractéristiques très distinctes du trafic. Ces « empreintes » peuvent être utilisées pour identifier la page Web demandée par un client, déterminer si un client se connecte à un service caché ou obtenir des informations sur le chemin emprunté par le trafic à travers le réseau. Afin de déterminer les caractéristiques intéressantes du trafic, il convient de l’analyser. Cela se fait par la surveillance des liens entre les composants du circuit. Par exemple, le lien entre l’utilisateur et le nœud d’entrée.

Attaque de fingerprinting de site web

Les attaques de fingerprinting peuvent simplement mettre en évidence le trafic lié à Tor dans un réseau. L’article [7] le décrit par une analyse des paquets liés à l’établissement d’une session TLS. Des similitudes sont constatées dans les paquets « Client Hello » ainsi que les certificats utilisés pour l’authentification des serveurs. Cette expérimentation datant de 2017 s’avère pertinente dans un principe d’identification du trafic lié à Tor dans un réseau. Cependant, cela ne constitue pas une désanonymisation d’un utilisateur de Tor, et on ne peut pas en conclure quoi que ce soit sur ce dernier hormis qu’il se trouve dans notre réseau.

Cependant on peut déterminer la page web consultée par un utilisateur. En écoutant le trafic réseau, un attaquant peut déterminer la taille de chaque fichier renvoyé en comptant les paquets sur chaque port TCP. Étant donné que les pages web ont des ensembles de fichiers de ressources et des tailles différentes, cette information permet à l’attaquant de créer une empreinte digitale unique pour chaque page.

Fingerprinting de circuit

En plus de la reconnaissance de site Web, il existe également des moyens pour un adversaire de détecter si un client utilise un service caché. Durant la phase de construction et de communication du circuit entre un client et un service caché, Tor présente des motifs de trafic qui forment une empreinte digitale, ce qui permet à un adversaire de déterminer si un circuit est impliqué dans la communication avec un service caché . Par conséquent, en utilisant la reconnaissance de circuit, un attaquant peut distinguer les circuits réguliers des circuits suspects. Ensuite, il peut appliquer une forme de reconnaissance de site Web pour obtenir des informations sur le service caché spécifique avec lequel un circuit suspect communiquée.

Les chercheurs ont mené une étude approfondie pour comprendre les mécanismes des attaques de fingerprinting et pour découvrir des contre-mesures potentielles: L’article [9]. L’étude s’est concentrée sur les services cachés de Tor. Les caractéristiques prises en compte dans l’analyse comprenaient le nombre de paquets, la taille moyenne des paquets, le pourcentage de paquets entrants et le timing des paquets. Les résultats de l’étude ont révélé que certains sites étaient plus vulnérables aux attaques de fingerprinting que d’autres en raison de leur plus grande taille et de leur dynamisme.

Pour contrer cette attaque, Tor a mis en place deux caractéristiques importantes. Tout d’abord, il utilise

des cellules de données de taille fixe, rendant difficile la détection précise de la taille des fichiers. Deuxièmement, Tor utilise le multiplexage pour combiner tous les flux TCP en une seule connexion, ce qui rend plus difficile la distinction des différents fichiers.

Attaque de corrélation

Les attaques de corrélation sont largement utilisées pour révéler l’origine d’un flux de communication ainsi son expéditeur. Ces attaques reposent sur l’observation du trafic aux deux extrémités d’une connexion et utilisent des méthodes statistiques pour détecter des corrélations entre les flux entrants et sortants.

Parmi les méthodes couramment utilisées, la corrélation temporelle consiste à analyser les horodatages des paquets afin d’identifier les flux de communication qui se produisent simultanément ou présentent des schémas de communication similaires. La corrélation de taille de paquet est une autre méthode qui permet de détecter des similitudes. Certains protocoles/applications génèrent des modèles spécifiques de taille de paquet qui peuvent être exploités dans ces attaques.

L’analyse de la durée de connexion des flux entrants et sortants peut également être utilisée pour trouver des correspondances. De plus, l’identification de motifs de trafic spécifiques tels que des requêtes HTTP particulières ou des schémas d’accès à des services spécifiques contribue à établir des corrélations. Une fois des corrélations potentielles identifiées, l’attaquant tente de les valider pour confirmer la relation entre les flux entrants et sortants.

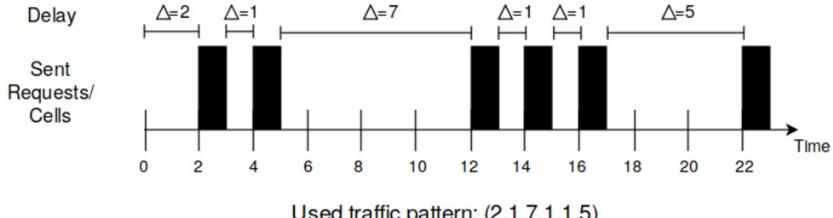

L’article [10] indique lui la désanonymisation de services oignons à partir de la corruption d’un nœud garde du service visé. Les circuits étant choisis de manière aléatoire, la technicité de l’attaque réside essentiellement dans la reconnaissance du trafic attaquant. En effet, l’attaquant émet des requêtes au service visé : si l’attaque de corrélation indique la présence du trafic généré dans le nœud contrôlé, alors ce dernier fait partie d’un circuit du service visé. Si de plus, il est prouvé que ce nœud est un des gardes de la cible, il est possible de l’associer à l’IP lisible par le nœud garde.

Fig. 6. Envoi de requêtes selon un motif pour le reconnaître dans un noeud du circuit par corrélation. [10]

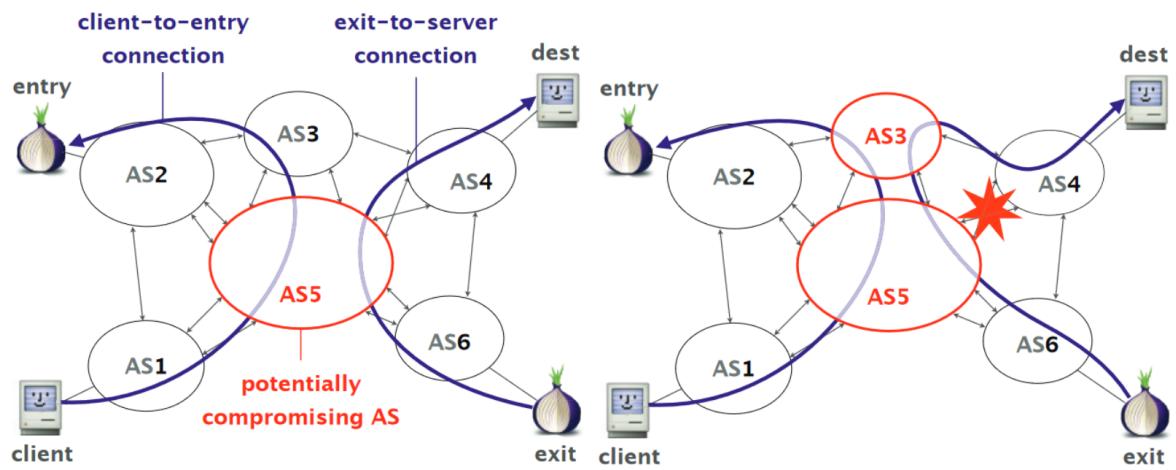

Attaque de congestion

Les attaques de congestion sur Tor visent à déterminer les identités des routeurs Onion (OR) [4]. L’attaquant crée délibérément des congestions dans les relais pour observer les différences de latence dans le flux de trafic du client. Par exemple, il peut créer des congestions pendant que le client télécharge un fichier volumineux à partir d’un site web contrôlé par l’attaquant, jusqu’à ce que la vitesse de téléchargement diminue.

Cette attaque est devenue moins réalisable aujourd’hui en raison de l’expansion du réseau. Pour mener cette attaque, l’attaquant a besoin d’un serveur et d’ORs corrompus.

Il est également possible d’utiliser cette attaque pour relier deux flux différents à un même client en comparant les OR des circuits. Si certains OR correspondent entre les deux flux, il est probable que ces deux flux proviennent du même client, en raison de la faible probabilité de sélectionner les mêmes OR de manière aléatoire. Cette variante de l’attaque est plus efficace lorsque le réseau Tor dispose d’un grand nombre d’OR ou lorsque les circuits sont plus longs.

Un autre objectif de l’attaque de congestion consiste à confirmer la participation d’un nœud d’entrée dans le circuit reliant le client au nœud de sortie.

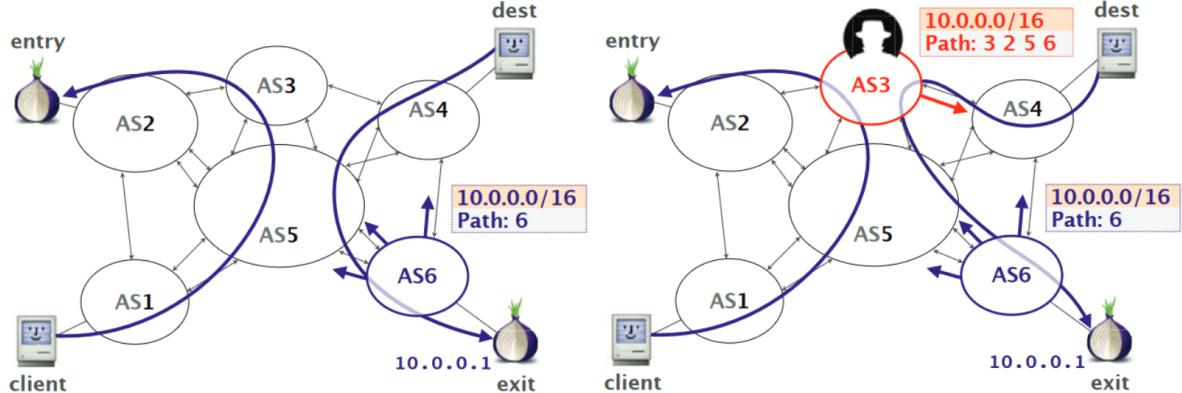

Les attaques de Raptors

L’attaque Raptor, publiée en 2015 [13] suppose la présence d’un adversaire aux ressources importantes. Elle implique en effet l’utilisation des AS. Il existe des preuves de la coopération entre les agences de renseignement et les AS.

L’attaque exploite le protocole BGP et est une combinaison de trois attaques individuelles.

Premièrement, elle utilise une analyse de trafic asymétrique pour désanonymiser les clients et les serveurs tant que l’attaquant peut observer le trafic entrant ou sortant à la fois chez le client et chez le serveur. Les numéros de séquence des paquets de données et/ou les numéros de séquence des accusés de réception peuvent être corrélés. Cela est possible car les en-têtes TCP des paquets ne sont pas chiffrés aux deux extrémités du circuit du client et sont donc visibles lorsqu’ils sont interceptés par l’AS malveillant.

Fig. 7. La nature asymétrique du routage augmente le pouvoir d’un adversaire de niveau AS à compromettre l’anonymat. [13]

Deuxièmement, l’attaque Raptor exploite le fait que les chemins BGP changent. Le cas échéant, les communications entre le client et le nœud d’entrée peuvent passer par différents AS au fil du temps, augmentant le risque de la présence d’un AS malveillant dans le chemin entre le client et le nœud d’entrée. Alors, une analyse de trafic est possible pour corréler le client et le serveur.

Fig. 8. Le changement régulier des routes BGP augmente le pouvoir d’un adversaire de niveau AS à compromettre l’anonymat. [13]

Troisièmement, l’AS malveillant peut effectuer une usurpation BGP ou une interception BGP. Dans une usurpation BGP, l’AS malveillant annonce un préfixe IP qui n’appartient pas à cet AS comme étant le sien. Cela fait en sorte que certains flux de trafic réseau destinés à ce préfixe soient capturés par l’AS malveillant. Un problème avec l’usurpation BGP est que le trafic capturé n’est pas transmis, c’est en cela que l’interception BGP se distingue. En effet, l’interception BGP analyse le trafic intercepté avant de le transmettre à sa destination réelle. L’interception BGP peut être utile pour relier le client au nœud d’entrée, lorsque ce dernier est connu. Elle peut alors être utilisée avec un préfixe IP du nœud d’entrée pour trouver toutes les adresses IP qui communiquent avec ce dernier. L’analyse de trafic peut ensuite être utilisée pour trouver le client qui communique via le circuit.

Fig. 9. Un AS malveillant peut se mettre sur un chemin spécifique en interceptant le préfixe du relai suivant. [13]

Enfin, selon les recherches de la référence [3] datant de 2013, les attaques menées par un adversaire exploitant un seul système autonome montrent que dans certains emplacements communs, environ 100 % des utilisateurs peuvent être désanonymisés en trois mois. Ces chiffres sont sûrement différents à l’heure actuelle, mais démontrent la puissance des AS.

SYNTHÈSE

Après avoir exploré les différentes facettes de Tor, nous constatons son importance dans la préservation de l’anonymat de ses utilisateurs. En fournissant un espace où la liberté d’expression et la confidentialité sont préservées. Cependant, Tor est confronté à des défis persistants. Les gouvernements et les entités malveillantes organisées cherchent continuellement des moyens de compromettre le réseau.

Dans cet état de l’art, nous avons examiné différentes attaques de désanonymisation sur Tor, que nous avons classé en fonction des ressources utilisées : les nœuds d’entrée/sortie corrompus et les AS et/ou IXP corrompus. Ces attaques reposent généralement sur l’analyse du trafic, sa reconnaissance et la falsification des identités des nœuds.

Les attaques d’analyse de trafic sur Tor dépendent du modèle que l’adversaire a adopté. Différents modèles sont envisagés : une surveillance des deux extrémités de la communication ou une capture de flux d’entrée ou sortie uniquement. Les attaques basées sur l’analyse du trafic en capturant le flux d’entrée du client à l’entrée du relais sont considérées comme des modèles d’adversaires réalistes, tandis que les attaques basées sur la capture du flux de sortie du relais à la destination le sont moins.

Chaque attaque sur Tor est unique en raison de ses objectifs spécifiques et oblige le réseau à se munir de contre-mesures adaptées. Ces dernières peuvent être déployées à différents niveaux : la couche réseau, la couche de protocole et la couche d’application. Cependant, compte tenu de la complexité croissante et de l’efficacité des attaques, il est essentiel de développer des techniques hybrides à plusieurs niveaux, tout en trouvant un équilibre entre sécurité et performance.

Tor est un réseau fort de ses évolutions. Cependant, il reste des défis à relever pour garantir sa pérennité. Le projet dépend largement des contributions de volontaires financiers et non financiers. Pour assurer la sécurité et l’efficacité à l’avenir, il est essentiel de stimuler la recherche, l’implémentation et le déploiement volontaires des fonctionnalités du réseau. Les lacunes de l’architecture de Tor doivent être adressées aux opérateurs de services cachés et aux développeurs, tandis que les chercheurs doivent être encouragés à explorer des questions de recherche liées aux services de communication anonymes.