INTRODUCTION

L’évolution des cyberattaques a engendré une multiplication d’acteurs malveillants qui mènent des attaques de plus en plus sophistiquées. Au cours d’une cyberattaque, il est possible que deux groupes malveillants prennent pour cible une même victime. Dès lors, les intrusions que nous appellerons “multi-acteurs” sont particulièrement difficiles à détecter et à attribuer. De plus, chaque groupe peut avoir des motivations et modes opératoires différents. Dans ce contexte, la problématique à laquelle cet état de l’art essaie de répondre est : Comment étudier les tactiques, techniques et procédures (TTP) spécifiques à chaque groupe APT afin de les distinguer ? et quelles seraient les méthodes de détection et d’attribution efficaces ?

Avant de commencer, nous avons besoin de définir deux concepts clé qui seront utilisés tout au long de l’état de l’art. Le premier concept clé est la notion d’APT (Advanced Persistent Threat). C’est un groupe d’attaquants sophistiqués, souvent soutenu par un État, qui mène des cyberattaques prolongées avec l’objectif de collecter des renseignements ou de saboter des systèmes critiques. Le second concept clé est la notion de TTP (tactiques, techniques et procédures) proposé par le Mitre. C’est une base de connaissance qui référencie les différentes phases d’une cyberattaque, les stratégies et les méthodes employées par les attaquants.

MÉTHODOLOGIE DE RECHERCHE

Les sources utilisées pour cet état de l’art incluent des rapports d’entreprises de cybersécurité telles que Crowdstrike, Kaspersky Lab, Check Point, Sophos, ainsi que des articles académiques et des publications scientifiques. Ces documents traitent des attaques coordonnées impliquant des groupes APT et expliquent comment détecter (et tenter une attribution) des attaques multi-acteurs.

LES ETUDES DE CAS

Les cas que nous allons étudier montrent que les attaques impliquant plusieurs APT visent souvent des cibles stratégiques à des fins variées, telles que l’espionnage, la collecte de renseignements et le sabotage. Une caractéristique clé de ces attaques est la capacité des groupes APT à coexister sur une même infrastructure cible, parfois de manière coordonnée et parfois sans connaissance mutuelle. Les cas comme le piratage du DNC, la campagne UpSynergy et l’utilisation de la plateforme Regin montrent l’existence des intrusions multi-acteurs, ce qui rend la détection et l’attribution des attaques beaucoup plus complexes.

Piratage du DNC : Une Intrusion Multi-Acteurs

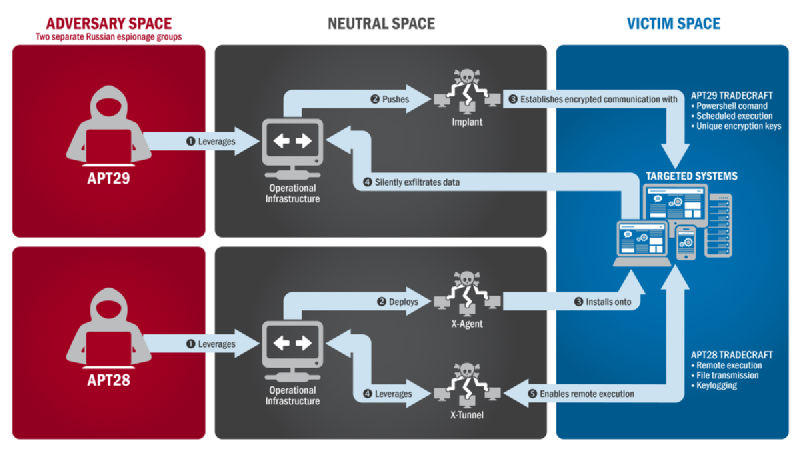

Le cas du hack du Comité National Démocrate (DNC), mené par APT28 (Fancy Bear) et APT29 (Cozy Bear), est emblématique des attaques multi-acteurs à des fins hybrides. En effet, les deux groupes ont eu des objectifs très différents. APT29 visait une collecte à long terme et était présent dans le réseau depuis un moment, tandis que APT28 était axé sur l’exfiltration rapide de données. La distinction entre leurs TTP était faite à travers leurs outils (par exemple X-Agent pour APT28 et SeaDuke pour APT29) et leurs méthodes de persistance.

APT29 s’est infilté en juin 2015 dans le réseau du DNC, alors que APT28 n’est arrivé qu’en avril 2016. Ces deux groupes sont affiliés à deux entités différentes du renseignement russe. APT 29 est souvent rattaché au SVR et APT28 au GRU. Lors de cette attaque, ils ont utilisés des modes opératoires différents et c’est ce qui a permis aux analystes de les distinguer et de les identifer. Voici un tableau qui les synthétise.

| Aspect | APT28 (Fancy Bear) | APT29 (Cozy Bear) |

|---|---|---|

| Objectif principal | Déstabilisation politique, influence, sabotage | Espionnage à long terme, collecte de renseignements |

| Durée de présence | Quelques mois (printemps 2016 - juin 2016) | Environ un an (été 2015 - juin 2016) |

| Tactiques d’infiltration | Spear-phishing agressif visant les comptes Google, avec des liens directs vers des pages malveillantes | Spear-phishing sophistiqué avec redirections vers des serveurs imitant des infrastructures légitimes |

| Méthodes de persistance | Moins axées sur la furtivité | Techniques avancées de dissimulation et auto-suppression |

| Outils utilisés | - X-Agent : Exfiltration et espionnage - X-Tunnel : Tunnel sécurisé pour transfert de données | - SeaDuke : Collecte discrète de renseignements - SeaDaddy : Contrôle à distance |

| Signature tactique | Actions bruyantes et ciblées, rapidement détectables | Furtivité et opérations prolongées, traces minimales |

| Infrastructure C2 | Plus simple, identifiable, basée sur des serveurs fixes | Dynamique, intégrant des couches de dissimulation |

| Cibles principales | E-mails et documents stratégiques | Données internes à long terme et renseignements sensibles |

| Méthode d’exfiltration | Exploitation rapide et ciblée | Exfiltration progressive et discrète |

| Style opérationnel | Direct, axé sur l’impact immédiat | Méticuleux, axé sur la discrétion |

| Réaction à la détection | Non prévue, peu d’efforts pour masquer les traces laissées | Auto-suppression des malwares pour éviter l’analyse postérieure |

Cette situation est un exemple précis de la complexité de détection en temps réel lorsque des groupes agissent sur une cible commune mais avec des approches différentes.

Les “magnet of threats” : Coexistence et Cohabitation de Menaces

Le terme “magnet of threats” définit une cible stratégique que plusieurs APT choisissent d’infecter. Ils doivent alors choisir à se neutraliser ou bien à devoir cohabiter. Nous allons aborder trois rapports d’entreprises en cybersécurité.

Le premier rapport est de Kaspersky. Lors d’investigation sur le malware Regin, Kaspersky Lab a trouvé une machine avec un contenu surprenant. En effet, cette machine, qui appartenait à un institut de recherche, était infectée par plusieurs malwares : Animal Farm (DGSE d’après Kaspersky), Itaduke (malware chinois d’après Kaspersky), Turla (FSB) et The Mask/Careto (malware hispanique). Ce cas est extrêmement intéressant parce qu’il nous montre que ces malwares très sophistiqués ont cohabité et qu’ils sont capables de fonctionner sur un seul et même système. Ce document ne montre pas de preuve d’une collaboration explicite entre APT, mais nous pouvons suggérer qu’il existe une sorte de tolérance ou de coordination implicite entre les groupes, ce qui rend l’attribution encore plus difficile.

Le second rapport est de SentinelOne. Lorsqu’ils effectuaient des recherches sur des infrastructures compromises, ils ont remarqué qu’une dizaine de malwares différents (APT chinois, APT iraniens …) cohabitaient dans le réseau sans problème. Ils ont également découvert un nouvel APT nommé “Metador” (malware d’origine hispanique). Une nouvelle fois, nous ne pouvons pas affirmer que les acteurs collaboraient. Il est fort probable qu’ils toléraient la présence des autres afin d’accomplir leurs propres objectifs. Comme le précédent rapport de Kaspersky, le document ne met pas en perspective une collaboration explicite entre APT, mais plutôt une cohabitation involontaire. Le dernier rapport s’intitule « “Multiple Attackers: A Clear and Present Danger » et est de Sophos. Il s’agit d’un rapport exclusivement sur les malwares à but lucratif comme les ransomwares ou les cryptomineurs. Deux cas majeurs sont présentés où nous apprenons que :

• En mars et avril 2022, Hive et Conti (deux groupes russophones) partageaient les mêmes infrastructures C2.

• En mai 2021, une organisation a subi trois attaques par ransomwares d’affilés.

En premier lieu, Lockbit puis deux heures plus tard, Hive et quelques jours plus tard ALPHV. Les fichiers ont été chiffrés plusieurs fois ce qui rend la récupération presque impossible sans les clés de déchiffrement. D’après le rapport, les cryptomineurs ne cherchent pas à cohabiter, mais tuent les processus des concurrents. C’est un premier cas de conflit que nous observons sur une machine multiplement infectée.

Le document nous permet de comprendre comment ces APT se retrouvent sur les mêmes cibles. C’est en grande partie à cause des initials access brokers qui vendent l’accès à plusieurs APT sur des forums criminels. De plus, les attaquants laissent des failles afin d’avoir des accès persistants sur leurs victimes. Ces failles sont ensuite trouvées et utilisées par d’autres groupes. Ce document se concentre seulement sur les attaques de types ransomwares, ce qui limite la perspective au cybercrime financier.

Operation UpSynergy : Attaque Coordonnée par Plusieurs Acteurs

L’opération UpSynergy, documentée par Check Point Research, illustre une rivalité géopolitique où des acteurs chinois et américains ont exploité les mêmes failles et infrastructures pour des activités malveillantes. Les motivations divergentes (espionnage stratégique vs contre-espionnage) ont influencé leurs méthodes et leur absence de conflit direct. Grâce à ce document, nous comprenons de nos nouveaux éléments concernant ces cyberattaques multi-acteurs.

• Enjeux stratégiques : la collecte d’informations sensibles est un enjeu clé dans la lutte pour la supériorité technologique.

• Défis de la cybersécurité : la superposition des activités de plusieurs groupes sur les mêmes systèmes crée des défis majeurs pour la détection et l’attribution.

• Cohabitation involontaire : l’exploitation des mêmes infrastructures par des nations adverses montre que des motivations divergentes peuvent conduire à une utilisation simultanée des ressources.

L’utilisation simultanée des mêmes infrastructures par des acteurs adverses souligne la nécessité d’approches sophistiquées pour la détection, la surveillance, et l’attribution dans des environnements hautement partagés. Cela offre des enseignements précieux pour la compréhension des cyberattaques multi-acteurs, particulièrement dans des cas de cohabitation entre des nations aux objectifs opposés. Concernant les limites de ce document, il ne présente pas clairement la nature des relations entre les groupes, ce qui limite la compréhension des modalités de leur coordination.

LES ARTICLES ACADEMIQUES

La surveillance avec des ressources limitées lors d’une cyberattaque multi-acteur

Le document « Strategic Monitoring for Efficient Detection of Simultaneous APT Attacks » explore les défis liés à la détection efficace des attaques par des APT multiples et simultanées. Il propose des solutions applicables dans des environnements où les ressources de surveillance sont limitées. Il met l’accent sur l’allocation stratégique de ressources lors d’une cyberattaque multi-acteur. Les auteurs proposent une approche innovante basée sur un modèle de surveillance stratégique utilisant l’algorithme UCB (Upper Confidence Bound) adapté et sur l’intégration d’un réseau neuronal LSTM (Long Short-Term Memory) pour évaluer la malveillance des processus en cours.

Ce document complète l’état de l’art en introduisant une méthode stratégique pour surveiller les systèmes face à des attaques simultanées. Mais également, en ajoutant l’utilisation d’outils modernes de machine learning pour gérer les environnements complexes et les contraintes de ressources, cela apporte une réflexion innovante sur l’équilibre entre exploration et exploitation. Cependant, l’approche est encore au stade théorique et n’a pas été évaluée dans un contexte d’attaque réelle, ce qui limite sa portée pratique pour le moment.

Modéliser les réseaux qui subissent des plusieurs cyberattaques

Le document « Modeling Network Systems Under Simultaneous Cyber-Attacks » présente modélisation mathématique novatrice à travers un modèle avancé pour analyser les cyberattaques simultanées sur des réseaux complexes. Les résultats théoriques fournissent une base pour mieux comprendre les dynamiques d’attaques dans des environnements multi-acteurs. Les simulations confirment la capacité du modèle à capturer les comportements réalistes des attaques simultanées dans les réseaux.

Grâce à ce document, nous comprenons, que des outils mathématiques peuvent être utilisé pour identifier des nœuds critiques dans les réseaux et ainsi concevoir des stratégies adaptées à l’environnement pour minimiser l’impact des attaques simultanées. Ces outils mathématiques pourraient être utilisés en amont afin d’optimiser les ressources de défense en priorisant les zones vulnérables et tester la résilience des infrastructures en simulant des scénarios d’attaques.

Le document est difficile à appréhender et reste très théorique. Les environnements réels présentent souvent des dépendances plus complexes qui ne sont pas totalement prises en compte.

Conclusion

L’état de l’art sur les intrusions multi-acteurs montre que les cyberattaques impliquant plusieurs groupes APT agissant simultanément sur la même cible sont une réalité complexe. Ces attaques se caractérisent par des objectifs différents mais convergents, rendant la détection et l’attribution extrêmement difficiles.

L’étude des TTP spécifiques à chaque groupe reste essentielle pour établir des distinctions précises entre les différents acteurs, tandis que les méthodes basées sur des algorithmes d’apprentissage machine et la modélisation des réseaux, se révèle prometteuse pour une détection efficace de ces menaces.

Les cas analysés (eg., DNC Hack, Magnet of threat, UpSynergy) illustrent que la cohabitation de malwares, la coordination implicite, et le partage d’infrastructures ajoutent des niveaux de complexité qui dépassent les modèles traditionnels de cybersécurité. Cependant, l’ensemble des documents se concentrent sur la cohabitation involontaire ou tolérée des groupes APT sur une même cible, mais peu ont exploré en profondeur la coordination explicite entre ces groupes.

Les méthodes actuelles de détection et de réponse doivent donc évoluer pour adresser ces nouveaux défis, en utilisant des outils de corrélation comportementale, des modèles mathématiques et en élaborant de nouvelles stratégies de réponse aux incidents.

L’état de l’art a permis de mettre en lumière la complexité des cyberattaques multi-acteurs, où la cohabitation et les interactions entre différents groupes APT compliquent la détection et l’attribution des activités malveillantes. Les cas analysés, tels que le piratage du DNC ou l’opération UpSynergy, ainsi que les méthodes académiques présentées, soulignent l’importance de différencier les tactiques, techniques et procédures (TTP) spécifiques à chaque groupe. Ces enseignements posent les bases pour élaborer des solutions théoriques et pratiques.

Sources

Article sur les magnets of threat

Article sur le Cas DNC Hack (Wired)

Article sur le Cas DNC Hack (ScienceDirect)

Article scientifique sur la modélisation des réseaux pendant une attaque multi-acteurs

Article scientifique sur la surveillance des attaques multi-acteurs avec des ressources limitées

Article sur le fonctionnement de la cyber en Russie

Magnet of threat :

https://www.x-rator.com/resources/threat-attraction-index/ https://www.sentinelone.com/labs/the-mystery-of-metador-an-unattributed-threat-hiding-in-telcos-isps-and-universities/ https://www.eset.com/int/about/newsroom/press-releases/research/eset-research-discovers-new-china-aligned-apt-group-blackwood-that-uses-advanced-implant-to-attack-within-china-japan-and-the-uk/ https://securelist.com/regin-nation-state-ownage-of-gsm-networks/67741/